昨天,在北京的 SyScan360 黑客大会上,出现了两个「熟悉」的身影:Charlie Miller 和 Chris Valagek。

你可能对这两个名字不熟,但是你肯定知道前一阵美国黑客「破解」克莱斯勒的事。没错,就是这两位「大神」。

既然请来了大神,不装个 X 怎么行?

「脱口秀版」破解流程

这俩大哥举着酒瓶子,在舞台上把之前如何破解汽车的方式又讲了一遍。不过,这个看起来有些枯燥的流程,被这两位「喝高」的大哥表演的更像是一场「脱口秀」。

那他们到底是怎么黑的那辆车?

具体总结大概是这么个流程(其中的技术细节就不多说了,太枯燥):

首先,通过连接车载 Wi-Fi 或者运营商数据通信(这需要模拟设备来模拟运营商基站)接入汽车系统,不过目前只有相同运营商(也就是网络频段相同)的手机和汽车才能连接进行破解。

一旦成功连接到汽车 Wi-Fi 或通信网络之后,黑客会扫描系统的漏洞。 Charlie Miller 和 Chris Valagek 就发现了由哈曼作为供应商的 Uconnect 系统中存在的漏洞,从而进一步进入了车内系统。这步需要一定时间去慢慢扫描端口,从而发现有漏洞的服务器。

第三步,利用逆向工程重刷汽车的系统固件。这需要对整套系统固件的数据特别了解, Charlie Miller 和 Chris Valagek 表示,光研究这套固件就花费了几个月的时间查看资料。

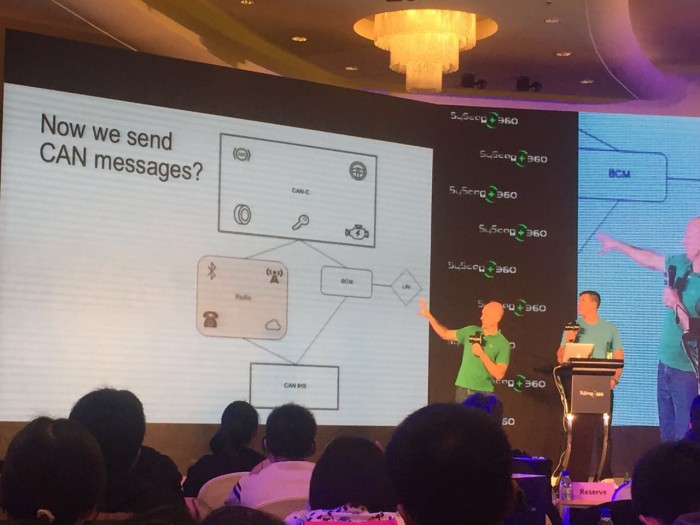

当成功刷新固件之后,黑客就能够进入固件设置 CAN 的数据值,再通过远程给 CAN 总线发送信息,从而控制车辆。

破解流程被描述的有些轻描淡写,甚至是「欢声笑语」。不过我们也都知道,实现这样的功能还是需要消耗很长时间,光是研究发送什么样的信息去实现相应操作,这一点就让他们耗费了很长时间进行试验(失败了无数次)。

最终,我们通过视频看到,他们利用电脑,成功控制了车内所有可以通过 CAN 总线控制的部件,比如转向、刹车、中控、门锁等。

他们也表示,这种破解方式不仅仅局限于之前被 FCA 召回的那 140 万辆车,所有联网车型都存在类似威胁,毕竟没有攻不破的系统。

从黑客到 Uber

不过在我看来,破解流程并不是这场「秀」的唯一亮点,高潮出现在结尾的提问环节。当我们问他俩在 Uber 的工作状况时,刚刚还「谈笑风声」的两兄弟却用有些 Geek 的方式直接「逃」下了讲台。

原因其实不难理解,在活动发放的手册上,我们看到 Charlie Miller 的头衔是 Uber 安全工程师,而 Chris Valasek 是 Uber 前沿技术中心(Uber Advanced Technology Centre)的安全负责人。

我们之前就知道, Uber 正在研发无人驾驶相关的技术。因此被 Uber 招安了的「黑客」应该是签了保密协议,并没有我们想象中那么潇洒,才会出现逃走的那一幕。

不过他们也并不是什么都没说,还是介绍了自己对于无人驾驶安全方面的看法。

无人驾驶技术的首要条件就是保持车辆时刻在线,这无疑加剧了危险发生的可能(现在的车都那么容易被黑,以后的肯定更危险)。Charlie Miller 和 Chris Valagek 认为,汽车安全并不是单单依靠 OEM 厂商就能完成的,还需要网络运营商、供应商等进行配合。

由于车辆本身的设定原因(高于一定速度之后电脑不能控制机械部件),目前他们对汽车的远程操控只能在低速时实现。不过一旦实现无人驾驶,车辆电脑就会默认支持更高的速度,到时候发生危险的可能性就大大加强了。

所以这也就是 Uber 要把他俩请过去专门负责安全和前沿技术相关研发的原因,只有黑客才更懂安全。

原创声明: 本文为 GeekCar 原创作品,欢迎转载。转载时请在文章开头注明作者和「来源自 GeekCar」,并附上原文链接,不得修改原文内容,谢谢合作!

同时欢迎关注 GeekCar 微信公众号: GeekCar 极客汽车 (微信号:GeekCar)& 极市 (微信号:geeket)。

One response to “汽车黑客的真面目”