对于很多人来说,「白帽子」黑客们往往只是存在于网络中的「谜一样的人」。我们大多只能从曝光的各种安全新闻中了解到他们的光辉事迹。

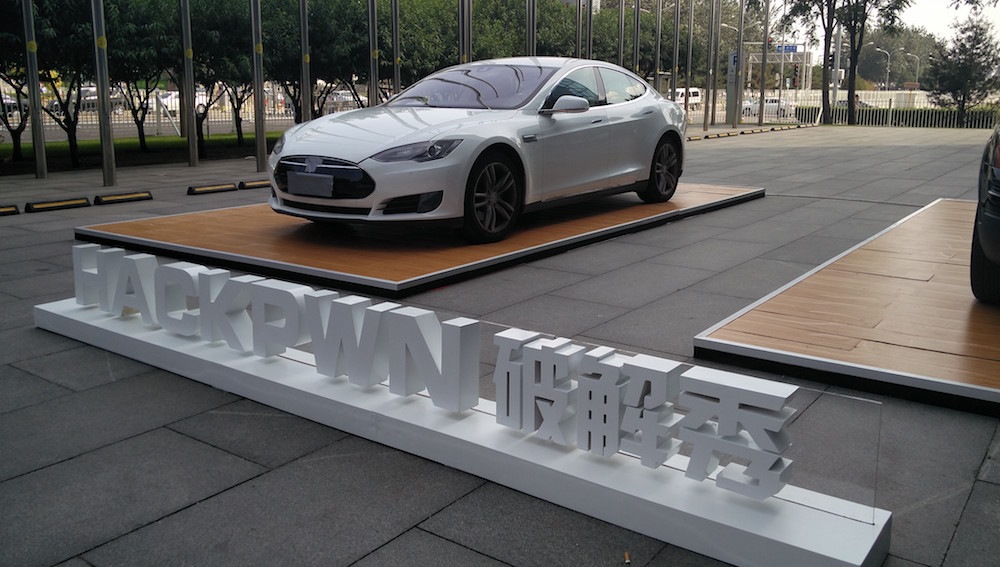

因此,很多安全性质的会议就成了他们不多的露面机会。在刚刚结束的 Hackpwn 安全极客狂欢节上,我就见到了不少汽车安全领域的大神。比如浙江大学的徐文渊和 360 汽车信息安全实验室负责人刘健皓,他们不久前在美国 Defcon 黑客大会上演示了 针对特斯拉自动驾驶功能的破解 。

有哪些「黑客」技术?

「黑客们」的线下面基,技术交流肯定是不变的主旋律。在现场,徐文渊和刘健皓再次向我们展示了对特斯拉自动驾驶系统的破解。这种通过「欺骗」传感器实现的破解,在现场所有展示中显得有些「高大上」,毕竟不是谁都有一辆能够半自动驾驶的特斯拉。

不过,现场的另一些破解手段离我们日常生活更近一些。

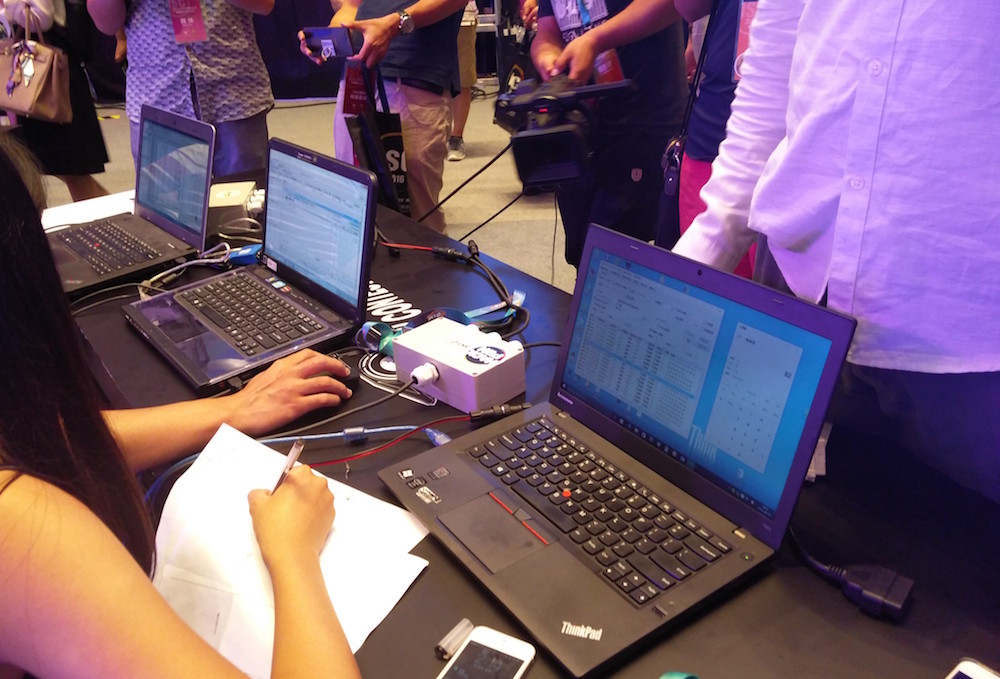

比如,现场的汽车破解比赛,就邀请了四组团队同时通过 CAN 总线、OBD 接口,读取车辆的动作数据(例如开关车门、亮灯等等),之后反向模拟出同样的信号,控制对应功能。这个比赛考验的其实是团队能否尽可能快且多的完成对车辆各种功能的反向控制。

当然,这种破解方式在实际生活中的可操作性不高。毕竟首先这需要和汽车总线有物理接触、并且车辆本身的网关也会有一定的防护能力。主办方也表示,这次比赛的更大意义在于游戏性质,想让更多人参与进来。

不过现场展示的另一种车辆漏洞,危害性可能更大一些。由于我不是专业技术出身,所以不能详细说明其中的技术细节。简单说,这利用了遥控钥匙本身传输信号时的漏洞,破解滚动码之后进行复制。对于很多车辆来说,这类漏洞都是存在的,甚至在某宝上也有不少类似的破解工具。

有意思的是,在 Hackpwn 现场展示的几种破解方式,分别代表了不同的技术路线。

这三种方式的突破点,分别是传感器、钥匙、汽车总线。显然,无论是从实施难度、危害范围、影响力等方面考虑,这三种方式的危害程度都不在同一水平线上。当然,我们也不用过分担心,毕竟这些技术只是掌握在少数人手中,展示出来只是为了技术交流。从车厂的角度看,他们也在不断增强对汽车安全的防护。

更「温和」的气氛

还记得去年,GeekCar 也参加了 Hackpwn 的活动。在那次活动上,360 的技术团队「明目张胆」的挑战了一把某车厂的云服务漏洞。最终,这家车厂选择直接关闭云服务,「化解」了这次攻击。虽然单个品牌的反应不能代表所有车厂,但也说明车厂对安全问题还是相对谨慎的。

虽然从出发点看,这些安全团队「破解」汽车是为了增强车厂的安全意识,顺便赚取一些咨询和顾问费用,但是从车厂一直以来略显保守的处事方式看,显然不能一时半会儿就轻易接受外人建议并且改进。

不过一年之后,这种情况出现了明显的变化。和去年相比,今年 Hackpwn 的最大变化体现在一个细节——现场展示的被破解车型,都被遮挡了所有的品牌露出和车标。一直以来弥漫在攻防双方之间的「火药味」,也随着这样的行为显得不明显了。

虽然这么做对于品牌遮挡没有实际作用,但背后的意义绝对巨大。这表明,攻防双方的关系进入了一个相对缓和的阶段。安全团队不再激进打脸车厂,反而主动示好。事实上,这是因为他们意识到,汽车安全这件事,背后的主要推动者还是车厂和供应商。因此,把关系搞得太僵显然对双方都没好处。

双方的合作比去年也有了明显的进展。不久前,360 汽车信息安全实验室就和某个品牌达成了关于汽车安全方面的合作。随着汽车联网、智能化、自动化程度的加深,这类合作也会越来越多,越来越深入。并且,车厂在未来很有可能会建设自己的安全团队。从这个角度看,Hackpwn 上的汽车破解比赛,也能让很多技术团队、个人有更多机会把自己的技术展示出来,增加双方合作的可能。

总之,在汽车安全这件事上,安全团队和车厂正在逐渐靠拢,这对双方以及消费者来说,其实是个三赢的局面。

原创声明: 本文为 GeekCar 原创作品,欢迎转载。转载时请在文章开头注明作者和「来源自 GeekCar」,并附上原文链接,不得修改原文内容,谢谢合作!

欢迎关注 GeekCar 微信公众号: GeekCar 极客汽车 (微信号:GeekCar)&极市 (微信号:geeket)。