几周之前,安全研究员、硬件黑客 Samy Kamkar 公布了一款自己组装名为 OwnStar 的小设备,这款设备它可以劫持移动 APPOnStar RemoteLink 的流量,对通用旗下汽车进行远程定位、解锁和启动。而现在,根据最新的情况来看,能够被 OwnStar 劫持的汽车品牌,已经不仅仅局限于通用了。

当时 Samy Kamkar 就表示通用并不是唯一一家面临安全问题的汽车厂商,而现在,Samy Kamkar 就成功的再一次利用 OwnStar 拿下了宝马、梅赛德斯·奔驰、克莱斯勒等其他汽车厂商的车型,甚至还包括了一家名为 Viper 的汽车安全与控制公司产品。这就意味着,OwnStar 已经可以轻易的破解这些品牌的汽车,这对对于宝马、奔驰和克莱斯勒的车主来说可不是什么好消息。

Kamkar 表示,四家公司的 App 包括宝马的 Remote、奔驰的 mbrace、克莱斯勒的 Uconnect,都同样在 SSL 证书验证上存在漏洞,只要手握证书就可以模仿 APP 与远程服务器进行通讯,并实现原 APP 提供的相应的功能,而且这些证书并非只是一次有效,其有效期与车主相同,也就是说拿到了这个证书,就相当于获得了车主的管理员权限。

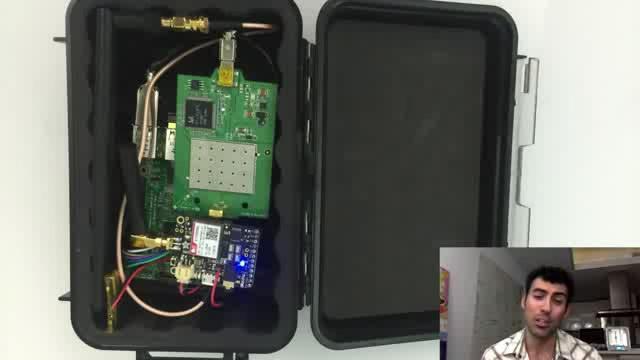

当车主联网并尝试通过 iOS 移动 App 使用车辆控制服务时,OwnStar 工具包通过简单的中间人攻击拦截通信内容。被拦截数据的副本被发送至攻击者。攻击者随后解密该数据并使用用户登录凭证通过与司机相同的移动汽车管理 App 连接至被入侵汽车。

而车主被入侵后,包括家庭住址、电子邮件地址、信用卡信息等都会被黑客获取,同时部分车型还可以被远程控制启动。目前通用已经针对漏洞更新了 App 进行修复,而其它几家公司暂时还未采取措施。

欢迎关注 GeekCar 微信公众号: GeekCar 极客汽车 (微信号:GeekCar)& 极市 (微信号:geeket)。